Жесткие диски растут как на дрожжах. Объемы увеличиваются, а вместе с ними увеличиваются объемы хлама, лежащего на этих дисках. Чего только там не встретишь: конфиденциальная информация, скачанные из интернета фильмы, нелицензионное программное обеспечение, семейная порнушка, или просто порнушка, чего греха таить… Да мало ли что может человек захотеть скрыть от родных и близких, от конкурентов, от силовых структур и прочих любопытствующих…

В общем, у человека может возникнуть желание скрыть личную информацию от посторонних глаз. Поскольку такой информации может быть довольно много, на ум приходит мысль зашифровать сразу весь жесткий диск целиком или один из его разделов. Плюсов от такого решения достаточно много: это не маленький контейнер, это целый жесткий диск или раздел, с большим запасом свободного места; при попадании жесткого диска в чужие руки никто не сможет получить информацию не зная пароля; шифрование и дешифровка идут на лету, незаметно для пользователя, и на скорости практически не сказываются.

Вот и займемся шифрованием жесткого диска. Для этого воспользуемся замечательной бесплатной программой TrueCrypt.

Установка

Скачать программу TrueCrypt можно отсюда: Сохраним TrueCrypt для себя и потомков, установка программы и русификация описаны здесь: https://hardisoft.ru/soft/lammers/ustanovka-programmy-truecrypt/

Шифрование

Если с установкой и русификацией все прошло успешно, приступаем непосредственно к шифрованию. Часто жесткий диск разбивают на несколько разделов, на один устанавливают операционную систему и программы, другие же служат складом всякой всячины. Либо в компьютере может быть два и более жестких дисков. Поэтому шифровать будем как раз несистемный раздел жесткого диска, т.е. тот, на котором не установлена Windows. Так проще, хотя можно зашифровать и системный диск, особой разницы нет, а действия почти аналогичны.

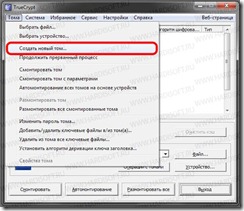

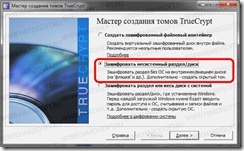

Запускаем программу, идем в меню “Тома” –> “Создать новый том”. Откроется “Мастер создания томов TrueCrypt”. В нем выбираем “Зашифровать несистемный раздел/диск”, жмем “Далее”:

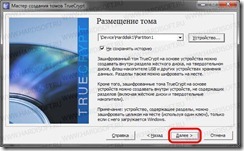

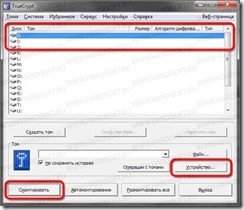

Тип тома выберем “Обычный том TrueCrypt” (Скрытый том представляет некоторый интерес, но о нем можно будет поговорить отдельно). Жмем “Далее” и на закладке “Размещение тома” нажимаем кнопку “Устройство…”:

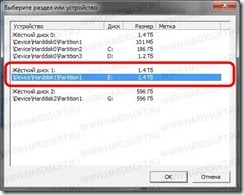

В окне “Выберите раздел или устройство” выбираем тот раздел, который необходимо зашифровать. Если вы хотите зашифровать не раздел, а жесткий диск целиком, то следует учесть, что зашифровать целиком можно только диск, на котором нет данных. Мы же шифруем уже не пустой диск, у нас на нем есть информация, поэтому выбираем не диск, а раздел. В моем примере мой второй жесткий диск в программе называется “Жесткий диск 1” и на нем всего один раздел, вот его (раздел) и следует выбирать. После того как устройство выбрано жмем “ОК” в окне “Выберите раздел или устройство” и “Далее” в окне “Размещение тома”:

“Режим создания тома” – выбираем “зашифровать раздел на месте”, поскольку наш раздел содержит нужную нам информацию. Если у вас раздел пустой – можно выбрать вариант “Создать и отформатировать зашифрованный том”, в этом случае процесс пойдет быстрее, но данные, которые были в данном разделе удалятся. Жмем “Далее” и умиляемся предупредительности TrueCrypt, который вежливо предупреждает нас о необходимости резервной копии. Тут у вас есть время сделать копию важный данных, или просто нажать “Да” и продолжить процесс:

Следующее окно предлагает нам настроить шифрование, т.е. выбрать алгоритмы. Если есть желание, то про алгоритмы можно почитать здесь:

https://www.pgpru.com/Библиотека/Статьи/СравнительныйОбзорАлгоритмовPGP

От себя скажу, что каждый из них очень стоек к взлому. Я оставил все по умолчанию. Особые шизофреники могут выбрать шифрование сразу несколькими алгоритмами, однако это несколько замедлит процесс создания тома и работы с ним.

Жмем “Далее” и видим окно ввода пароля, для доступа к зашифрованному тому. Здесь надо ввести пароль, подтвердить его еще раз. Так же можно выбрать ключевой файл, который будет участвовать в процессе дешифровки. Следует однако помнить, что если ключевой файл потеряется или повредится, то данные станут недоступны. Поэтому ключевые файлы тоже отдаем на откуп шизофрении. Пароль выбирать вам, длина не ограничена, однако маленькие пароли легко подобрать перебором. Не теряйте и не забывайте пароль: при его утере зашифрованные данные восстановить будет невозможно! Когда пароль выбран, жмем “Далее”:

Если пароль будет коротким и легким для взлома TrueCrypt предупредит об этом:

Далее, открывается окно “Сбор случайных данных”. В этом окне нужно подергать мышкой в разных направлениях. В такт этому будут меняться цифры в окошке “Текущее содержимое пула”. Чем дольше дергать мышкой – тем лучше стойкость шифра, но час так сидеть тоже не стоит :)После игр с мышкой жмем “Далее” и выбираем режим очистки. Этот режим означает многократную перезапись данных на диске, чтобы было невозможно восстановить данные по остаточному намагничиванию. Эта функция тоже лишний рубеж обороны, но он пригодится только параноикам, боящимся спецслужб, ибо такая техника есть только у них. Я не стал выбирать режим очистки, ибо я здоров психически 🙂 Кроме того, это лишнее замедление при первоначальном шифровании:

Вот собственно и все настройки: после нажатия кнопки “Далее” откроется последнее окно, с самой главной кнопкой: “Шифрация”. Крестимся, жмем на нее, подтверждаем, что согласны начать – и в путь:

Начнется процесс шифрования. Процесс может быть долгим. Например мой 1,5 Тб раздел шифровался 32 часа. Однако, этот процесс можно отложить, например если компьютер необходимо выключить на ночь. Если нажать на кнопку “Отложить”, то TrueCrypt сможет продолжить процесс в следующий раз:

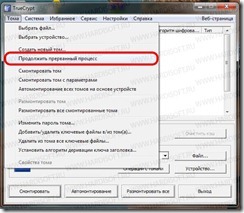

Ответив “Да” вы отложите процесс. Компьютер можно выключить. В этом случае после следующей загрузки TrueCrypt сам предложит продолжить шифрование. Либо, его можно будет возобновить самому, выбрав в меню “Тома” пункт “Продолжить прерванный процесс”

Учтите, что пока идет процесс, доступ к данным на шифруемом разделе невозможен!

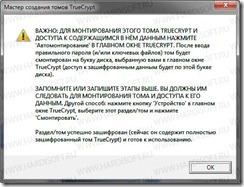

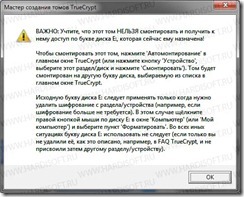

В общем, быстро сказка сказывается, да долго дело делается. И пошли они до городу до Парижу… Кхгм… О чем это я? Ах да… Спустя некоторое время, возможно достаточно большое, процесс шифрования завершится, о чем TrueCrypt сообщит достаточно информативными сообщениями:

Рекомендую внимательно прочитать их и вникнуть в написанное, пригодится. В общем, процесс завершен, мы имеем зашифрованный раздел!

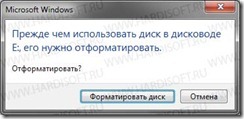

Тут есть один нюанс, о котором TrueCrypt предупредил в конце процедуры: раздел зашифрован, буква диска, которая была присвоена ему системой так за ним и осталась, но при попытке зайти на зашифрованный диск в окне “Мой компьютер”, система сообщит о том, что он не отформатирован:

Диск форматировать нельзя! Это сотрет зашифрованную на разделе информацию!

Чтобы случайно не отформатировать раздел и предохранить его от такого действия другими пользователями я рекомендую освободить закрепленную за диском букву, чтобы он больше не отображался в списке дисков. Как это можно сделать написано здесь: https://hardisoft.ru/soft/lammers/smena-ili-udalenie-bukvy-diska/

После того как диск скрыт, ему уже ничего не угрожает и буква, под которой он был в системе освободилась, так что ее можно использовать для подключения зашифрованного раздела через TrueCrypt. Теперь разберемся, как его подключать.

Подключение зашифрованного раздела

Итак, наш зашифрованный раздел готов, осталось только подключить его к системе, чтобы начать им пользоваться. Для этого запускаем TrueCrypt и в главном окне выбираем любую свободную букву, к которой и подключится наш том. Затем нажимаем кнопку “Устройство…” и выбираем наш зашифрованный раздел. После чего жмем кнопку “Смонтировать”. Появится окно ввода пароля на том:

Если пароль введен правильно, раздел подключится к системе как диск под указанной буквой. Все, с ним можно работать, окно TrueCrypt можно закрыть. Шифрование/дешифрование происходит прозрачно и незаметно для пользователя, так что никакой разницы, по сравнению с нешифрованным разделом не ощущается.

Отключение раздела

Для отключения раздела вручную есть пара способов:

- Выбрать смонтированный диск в главном окне TrueCrypt и нажать кнопку “Размонтировать”

- Воспользоваться контекстным меню значка TrueCrypt в системном трее (в нижнем правом углу экрана, возле часов). Для этого надо кликнуть правой кнопкой мыши по значку и в открывшемся меню выбрать “Размонтировать [подключенный том]” либо “Размонтировать все смонтированные тома”

Кроме размонтирования вручную есть возможности по автоматическому размонтированию. Самый простой способ – завершение работы Windows. Cтоит выключить или перезагрузить компьютер как том снова будет закрыт и его потребуется снова подключать и вводить пароль после загрузки Windows. Это очень удобная возможность, которая не требует от пользователя дополнительных мышедвижений по отключению тома.

Для особых параноиков есть возможность автоматически размонтировать тома:

- При завершении сеанса

- При старте экранной заставки

- При входе в энергосбережение

- При неактивности в системе указанное время

Эти возможности можно включить в параметрах программы (меню “Настройки” –> “Параметры”).

Автоматическое монтирование раздела

Некоторые люди будут пользоваться зашифрованным разделом редко и им не трудно будет выбирать том, подключать его и набирать пароль, однако я не из таких. Я пользуюсь зашифрованным томом постоянно, поэтому проходить эту процедуру при каждой загрузке Windows меня напрягает.

К счастью, подключения тома при загрузке можно еще больше упростить. Самый простой способ – поставить галочку “Монтировать все тома на устройствах” в группе “Действия при входе в Windows” в настройках программы (меню “Настройки” –> “Параметры”). В этом случае TrueCrypt автоматически начнет подключение всех томов, когда система загрузится. Пользователю останется просто ввести пароль, если раздел ему нужен для работы, либо закрыть окно ввода пароля, если том ему не нужен.

Избранные тома

Способ автоподключения томов хорош, однако есть нюанс: у меня может быть несколько шифрованных томов, и я не хочу, чтобы они все подключались при загрузке. Допустим, мне постоянно нужен только один том, а остальные я хочу подключать по мере необходимости, самостоятельно. Это так же можно провернуть. Для этого нужно убрать галочку “Монтировать все тома на устройствах” в параметрах, если она стоит и прибегнуть к помощи так называемых “избранных” томов. Избранный том можно настроить на автоподключение при загрузке индивидуально.

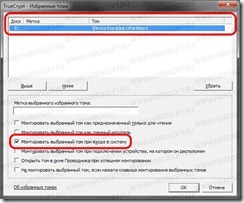

Сделать том избранным достаточно просто: монтируем раздел, вводим пароль. После подключения тома к системе выбираем его в главном окне TrueCrypt и заходим в меню “Избранное”. Там выбираем пункт “Добавить смонтированный том в список избранных томов”. Откроется окно “Избранные тома”, в котором для нашего тома можно поставить галочку “Монтировать выбранный том при входе в систему”:

Этого достаточно, теперь только избранные тома будут автоматически подключаться при загрузке системы. Естественно, пароль вводить придется, иначе зачем тогда это все?

Сальдо конечное

Итак, вот собственно и все, что я хотел сказать. Может кому-нибудь данный скромный труд пригодится для благих или дурных намерений.

Аналогично можно зашифровать и системный диск, разница небольшая. Если кому-то понадобится, можно и этот пункт осветить в картинках.

TrueCrypt – мощная программа, уникальный бесплатный инструмент самозащиты ваших важных данных. Он обладает очень стойкими алгоритмами. Пользоваться им умело – наше преимущество.

У TrueCrypt есть только один недостаток: пароль к зашифрованным данным можно легко взломать… паяльником в анальном отверстии его хозяина :), но это скорее всего даже не его недостаток, а человеческий.

Так что держите пароли в уме, а задницу в холоде 🙂

А как удалить уже созданный труе крипт раздел? Я например решил его сделать в другом месте, а этот уже сделанный удалить. Что делать?

Спасибо!

Спасибо за статью .. все супер !! Только один вопрос :(, зачем паяльник ?? Что мало всяких прикольных штучек, ну, типа, ПунтоСвичера, … (не скажу, сами догадайтесь) или другого хлама 🙂 ?? А так, вообщем, все понятно, даже для меня .. делал всё по инструкции, и всё получилось !! Вот !!

Хорошая программа, позволяет шифровать системные диски. Не совсем ясно зачем, ну ладно.

У меня вопрос лоха к корифеям: можно ли на смонтированном (открытом) виртуальном диске, установить портабельную версию дом бухгалтерии MoneyTracker и пришьется ли она к нему лицензией?

Если кто не понял, поясню: на флэшке — контейнер TrueCrypt, в нем установлена портабельная бухгалтерия.

не молчите, чтоб не ждал долго.

Можно, и лицензия пришьется. Единственное условие: при монтировании том должен всегда получать одну и ту же букву. В этом случае для программы не будет никакой разницы, где стоит программа.

ПОМОГИТЕ!как удалить созданный том с ПК?

Если он совсем не нужен — просто отформатируйте его средствами Windows. Если же зашифрованная информация нужна — тогда читаем хэлп:

Как удалить шифрование

Пожалуйста, учтите, что TrueCrypt способен выполнять дешифрование «на месте» только системных разделов и системных дисков (выберите Система > Перманентно расшифровать системный раздел/диск). Если нужно удалить шифрование (например, когда вы больше в нём не нуждаетесь) из несистемного тома, выполните следующие шаги.

1. Смонтируйте том TrueCrypt.

2. Перенесите все файлы из тома TrueCrypt в любое место вне тома TrueCrypt (обратите внимание, что файлы будут «на лету» расшифрованы).

3. Размонтируйте том TrueCrypt.

4. Если том TrueCrypt – на основе файла, удалите этот файл (контейнер), как вы удаляете любой другой файл.

Помогите ПОЛНОМУ чайнику!!!

На компе системный диск объёмом 150 Г. Подскажите, как разделить его, чтобы потом какую-то часть зашифровать. У меня был мастер, он сказал, что такой большой системник можно разбить на несколько дисков, но такую цену запросил….

Может быть, с Вашей помощью, мне это самой по силам?

Флешку я зашифровала — работает…

Вам это по силам! Это вполне можно сделать и самостоятельно. Например, с помощью программы Acronis Disk Director. Правда она платная, но в интернете вполне можно найти «бесплатную» версию. Если нужно, могу сделать подробное руководство.

А если не секрет, сколько он запросил за эту несложную операцию?

Запросил чудо-мастер 8000 р. Если мне это будет по силам и я это сделаю: ей-богу, разыщу его и «нос утру»!!!

Если Вы сделаете подробное руководство, буду очень признательна и благодарна Вам. Вообще я очень рада, что мне удалось попасть на Ваш сайт!!!

Вот, накидал на скорую руку: http://hardisoft.ru/soft/razbienie-zhestkogo-diska-na-neskolko-logicheskix-diskov/

Если будет что-то не понятно, спрашивайте там.

Здравствуйте! У меня три винчестера, решил зашифровать их TrueCryptом, не удобно каждый раз при монтировании пароль вводить, можно сделать чтоб при включении ввести пароль на системный диск а два других подключились бы автоматически?

Боюсь, такой возможности я там не встречал

Можно, у меня так и подключается один том из файла-контейнера.

А еще можно сделать так (вернее, я собираюсь так сделать, пока не зашифрую полностью все диски): при включении компьютера вставлять флешку с файлом-ключем, который будет автоматически считываться и подкулючаться соответствующие тома, после чего флешку вытаскивать.

Скажите пожалуйста, удалось ли вам приспособить флешку. Не могли бы вы подробней описать весь процесс?

Спасибо! Нашёл сегодня решение этой проблемы.

Если кому надо подскажу

Будьте добры, подскажите. Буду очень признателен.

Подскажите пожалуйста, что если полетела мбр сетка на зашифрованном разделе? Если обычный раздел, то можно восстановить данные специализированным софтом при наилучших раскладах в 100% объеме (но вообще, при восстановлении могут быть незначительные потери). А если мбр полетела на шифрованном разделе то если при восстановлении будет незначительная потеря кода, то результат — потеря всех данных без возможности восстановления?

Или случай с случайным удалением важных данных с шифрованного раздела, возможно ли их восстановить обычными методами (как в случе удаления с обычного раздела)?

МБР это Master Boot Record? Если да, то она есть только на системном разделе. При шифрации системного раздела, TrueCrypt формирует и записывает специальный CD-диск — TrueCrypt Rescue CD. Им можно будет восстановить или дешифровать раздел.

Если же речь идет о несистемном диске, то там не МБР, а таблица размещения файлов. С этим проблем тоже не будет, TryeCrypt умеет восстанавливать поврежденные заголовки шифрованных томов.

Еще вопрос. Что происходит с данными при удалении с зашифрованного тома в корзину? Перемещаются в корзину в дешефрованном виде? Если да, то как обезопасить удаление в таком случае? Удаление мимо корзины?

Корзина по сути своей — простая папка, в которую перемещаются удаляемые файлы. Называется она RECYCLED. Для того, чтобы не переносить файлы с тома на том при удалении, система делает такую папку на каждом томе.

Но пользователю, когда он входит в корзину, показывается слияние всех таких папок на каждом томе.

Это значит, что и на зашифрованном томе будет папка RECYCLED. Соответственно, файлы, удаляемые на зашифрованном томе, перемещаются в корзину на этом же зашифрованном томе.

Следовательно, они так же зашифрованы в корзине, как и все остальные файлы зашифрованного тома.

Вывод — можете смело удалять их в корзину. Пока том не подключен, в корзине вы их не увидите.

Скажите пожалуйста, как дешифровать диск не системнный??

Подключить его к системе набрав пароль. Затем в окне TrueCrypt кликнуть на нем правой кнопкой мыши и выбрать «Расшифровать перманентно»

спасибо большое!

Подскажите, как все таки удалить контейнер, никак не получается. Версия английская, уже все перенес, а удалить контейнер не могу. Он занимает на диске 249 гБ, не хватает памяти. Если я снесу программу, автоматически снесется контейнер ?

Контейнер скорее всего не удаляется, потому что все еще подключен к программе. Сделайте Dismount в программе или саму программу удалите. При удалении программы контейнер не удалится сам, но его можно будет потом удалить вручную

построил RAID5, установил 2008 Сервер, при шифровании Сабжем выбрал продолжить познее(где то на 32%). Потом решено было перестроить всю конфигурацию с ног на голову и отформатированы все диски.

И теперь самое оно — после форматирования вылетел 1 винт. Полностью. Тоеть не определяется ни на серваке ни на сторонней машине. Кто подскажет что можно предпринять!?!??!?!

Думаю, купить новый. Раз не определяется — значит кирдык винту. Но TrueCrypt тут непричем, скорее всего либо пришло время, если винт старый, либо если новый — типичный заводской брак.

Ежели кому понадобится, побуду некромантом немного, перед тем как выкинуть не определяемый диск но который крутится, хрипит, в ообщем работает, попробуйте отформатировать его программой HDD Low Level Format Tool, в дополнительных инструментах в Акронисе было найдено, в большой печали и растерянности, по причине сообщения, что HDD на который нужно винду установить не найден. Одному ламеру помогло.

Некропостинг конечно, но всё же…

Был у меня такой опыт. Диск вылетал и винда его не видела, зато в БИОСе определялся, а значит не всё потеряно.

Берем любой live-дистрибутив linux, например, knoppix.

Грузимся, заходим в консоль и набираем su.

Если всё ок — набираем команду dmesg и выискиваем глазами нужный диск по параметрам (размер, номер и т.д.). Можно просто все остальные отключить перед загрузкой linux. Будьте внимательны и не снесите системный раздел!!!

Должно быть что-то типа sda или hda.

Далее набираем команду dd if=/dev/zero of=/dev/ваш_диск

Если выдаёт ошибку можно попробовать dd if=/dev/zero of=/dev/ваш_диск noerror

Если после этого консоль ничего не пишет — всё нормально, идет процесс. Идти он может долго, порой сутки, а то и двое, зависит от объёма диска, так что будьте готовы оставить компьютер включенным.

Как только консоль выдаст вам информационное сообщение — всё готово. Выключаем компьютер, подключаем все, что отключили, и загружаем windows. Разбиваем и форматируем диск любым удобным способом.

Восстановил так себе несколько дисков и флешек, которые, казалось бы, умерли.

ваш_диск — это или sda или hda или что-то подобное, зависит от установленного оборудования и дистрибутива linux, подробности в гугле…

Можно проще:

1. Запустить cmd от имени администратора

2. Ввести в cmd – diskpart. Запустится diskpart в новом окне

3. Далее вводим команды в diskpart:

list disk – смотрим список дисков

select disk # – выбираем нужный диск. вместо # указываем номер диска

clean – удаление всех разделов или томов на диске

list partition – проверка, что все разделы удалены

4. Форматируем средствами windows.)))

Подскажите пожалуйста зашифрован полностью комп как скрытый как можно удалить шифрование знаю только один пароль (так как шифровал друг а сейчас с ним связи нет)данные хранящиеся на нем в принципе не нужны.

Ну, если пароль знаете, то в чем проблемы? Загрузитесь, запустите TrueCrypt и выберите в меню «Система» пункт «Перманентно расшифровать системный диск».

Ну, или если данные не нужны — тупо отформатировать…

Всем привет !

создал обычный файл-контейнер.

поработал с ним.

вскоре внутри обнаружил стандартные системные папки

RECYCLER

и

System Volume Information

вот они мне там нафиг не нужны !

как их удалить ?

Друзья, помогите, беда — всё делал по инструкции — шифровал раздел, работало, потом удалил букву раздела, чтобы случайно не отформатировать, то же по соседней инструкции -http://hardisoft.ru/soft/lammers/smena-ili-udalenie-bukvy-diska/. На следующий день «Неверный пароль, либо это не том TrueCrypt». Версия TrueCrypt 7.1, жёсткий под управлением Win 7 HB, включено автомонтирование..Я просто в шоке — вся важная и личная инфа, включая пароли, накрылась медным тазиком. Что делать!?

Здравствуйте! Я зашифровал свой несистемный диск с личной информацией.Как мне его вернуть в прежнее состояние? В шифровке уже не нуждаюсь.Спасибо.

Спасибо за статью! Если поможете с шифрованием системных дисков, цены вам не будет!)

А что происходит с зеркалом raid-1 при шифровании? Не проверяли?

Доброго дня

Такая проблема при шифровании системного диска, когда нажимаешь тестирование, он предлагает перегрузить компьютер, я жму ок и все идёт по плану, потом окно с просьбой ввести пароль, и после ввода Черный экран и мигающий курсор в верхнем левом углу, и ничего не происходит, клавиатура не реагирует ни на какие клавиши не на комбинации из клавиш, может кто сталкивался? Или мысли какие нибуть?

Сложно сказать. Какой-то глюк, я такое не встречал. А версия TrueCrypt какая?

черный экран с мигающей палочкой это бывает такая версия TrueCrypt, даже если вводишь заданный пароль, то все равно не будет ничего показываться и звездочек тоже не будет. Просто вводите пароль, который задавали и жмите enter